Segurança - técnicas criptográficas

SUSEP / 2006 / ESAF -

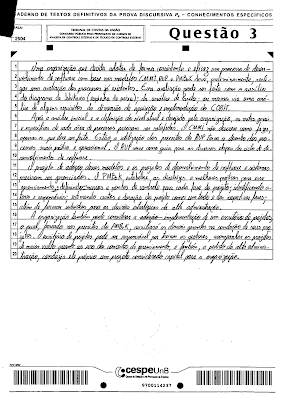

69-Técnicas criptográficas são essenciais à segurança da informação, nas organizações. A respeito de tal contexto, é correto afirmar que

a) no modo CBC (Cipher Block Chaining) do DES (Data Encryption Standard), se houver um erro em um bloco do criptograma transmitido, apenas aquele bloco da mensagem original será afetado, ou seja, o erro não se propaga aos demais blocos.

b) para A enviar uma mensagem M confidencial para B, uma possibilidade é encriptar M com uma chave secreta ECB-DES (Encoding Code Book – Data Encryption Standard) e encriptar a chave secreta com a chave pública RSA (Rivest-Shamir-Adleman) de B, garantindo melhor performance ao processo.

c) o DES (Data Encryption Standard) é um algoritmo simétrico com chaves de tamanho 64 bits, baseando-se em operações XOR (OU-exclusivo) e S-boxes (caixas-S) variáveis.

d) o RSA (Rivest-Shamir-Adleman) é um algoritmo de criptografi a simétrica que limita o tamanho das chaves em 1024 por questões de desempenho, já que se baseia em operações com números primos de grande magnitude.

e) para um grupo de N usuários, haveria 1 chave pública e N chaves privadas para provar uma comunicação confi dencial para quaisquer usuários, i e j, ao considerar a criptografi a assimétrica.

A alternativa A é falsa, o DES opera em 4 modos:

1. Cipher Block Chaining (CBC)

2. Electronic Code Book (ECB) - esse é o modo padrão

3. Cipher Feedback (CFB)

4. Output Feedback (OFB)

No CBC os erros se propagam de um bloco para outro, logo a alternativa A é falsa. Cipher block chaining (CBC)—The output block of the previous encryption is XORed with the next block of plain text before being encrypted. If an error occurs in one block, that error is propagated into the next two blocks that are deciphered. If an entire block is lost during transmission only the next block is affected during decryption.

O item C é falso pois o DES baseia-se em blocos de tamanho de 64 bits e chaves de 56 bits.

A alternativa D é falsa, afinal o RSA é um algoritmo de criptografia Assimétrica.

A alternativa E é falsa pois até onde sei, cada usuário teria seu par de chaves (públicas e privadas).

soh uma ressalva, o erro da assertiva A é o trecho "apenas aquele bloco da mensagem original será afetado, ou seja, o erro não se propaga aos demais blocos.". Agora o motivo, é que diferente dos algoritmos de fluxo (stream ciphers), no caso do CBC (block cipher), apenas os próximos 2 blocos seriam afetados e não toda a cadeia. O gabarito B está perfeito pois: * Algoritmos assimétricos são muito lentos, porém muito mais seguros que os simétricos. * Algoritmos simétricos são extremamente rápidos, porém inseguros pois há o problema da distribuição da chave compartilhada. O que a assertiva propõe é para se garantir a confidencialidade com a melhor perfomance o correto é usar a combinação dos 2 métodos, isto é, cifra-se a mensagem com uma chave simétrica. Essa mesma chave é criptografada com a chave pública de B e o conjunto (mensagem criptografada + chave simétrica criptografada) é enviado para B. Quando B receber a chave simétrica criptografada, só ele conseguirá descriptográfa-la pois é o detentor da chave privada (garantido-se assim a confidencialidade). Com a chave simétrica ele agora pode descriptografar a mensagem e ler.

Comentários