Recursos TCU 2008

Pessoal compilei alguns recursos da Prova do TCU 2008 área de TI. Clique abaixo para acessar

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 1

Argumentação do candidato:

O autor demonstra nitidamente, inúmeras vezes argumentos que caracterizam uma apologia ao modelo de desenvolvimento e de progresso representado pela globalização. Os trechos abaixo comprovam essa afirmativa: “Parece realmente muito difícil conceber um resultado final que fizesse mais sentido e fosse mais coerente com as bases ideológicas sobre as quais está fundado. Em suma, a globalização REPRESENTA a REALIZAÇÃO ACABADA E A PERFEIÇÃO do projeto de modernidade e de seu paradigma de progresso.” “E esta é a essência mesma do paradigma moderno de desenvolvimento e de progresso, cujo ESTÁGIO SUPREMO DE PERFEIÇÃO que a globalização representa.” Dessa forma é irrefutável a idéia de que o autor tenha feito uma apologia ao modelo de desenvolvimento e progresso que a globolização apresenta. Assim solicita-se a mudança de gabarito de errado para Certo.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 65

Argumentação do candidato:

Não cabe ação direita de inconstitucionalidade contra resolução, do TCU que disciplina o recebimento de denúncias anônimas no âmbito daquele tribunal e de toda a administração pública, em face de fatos que causarem prejuízos econômicos à União., uma vez que não cabe ação direita de inconstitucionalidade contra resolução do TCU em hipótese alguma. O gabarito apresentado pela banca examinadora, como incorreto, não encontra respaldo legal que convalide esse item na legislação vigente no Brasil. Dessa forma, em respeito ao comando da questão elaborado pela ilustre banca examinadora, solicito que o gabarito seja alterado de ERRADO para CORRETO.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 130

Argumentação do candidato:

Para o estabelecimento e encerramento de conexões entre dois hosts são necessários apenas os Flags SYN, ACK, FIN, conforme explica Tanenbaum[1]: O bit SYN é usado para estabelecer conexões. A solicitação de conexão tem SYN = 1 e ACK = 0 para indicar que o campo de confirmação de piggyback não está sendo utilizado. A resposta contém uma confirmação e, portanto, tem SYN = 1 e ACK = 1. Basicamente, o bit SYN é usado para denotar CONNECTION REQUEST e CONNECTION ACCEPTED, enquanto o bit ACK é usado para distinguir entre essas duas possibilidades. O bit FIN é utilizado para encerrar uma conexão. Ele indica que o transmissor não tem mais dados a enviar. Entretanto, um processo pode continuar a receber dados indefinidamente, mesmo depois da conexão ter sido encerrada. Tanto o segmento SYN quanto o segmento FIN têm números de seqüência e, portanto, são processados na ordem correta. O FLAG RST serve para resetar uma conexão estabelecida, conforme define Tanenbaum[1] ou seja foi empregado outro flag de controle passível de ser usado no TCP. O bit RST é utilizado para reinicializar uma conexão que tenha ficado confusa devido a uma falha no host ou por qualquer outra razão. Ele também é utilizado para rejeitar um segmento inválido ou para recusar uma tentativa de conexão. Em geral, se receber um segmento com o bit RST ativado, isso significa que você tem um problema. Como a questão afirma que No conjunto de todos os segmentos analisados, os únicos flags que foram encontrados setados pelo analista foram: SYN, ACK, RST e FIN. Nessa situação, é correto o analista concluir que houve estabelecimento e encerramento de conexões entre esses dois hosts e que outros flags de controle passíveis de serem usados no TCP não foram empregados na comunicação entre os dois computadores, durante o período analisado. o que está incorreto conforme as informações já mencionados sobre o flag RST. Fonte: [1] Redes de computadores 4ª edição - Tanenbaum página 407 e 408 Assim solicitação a alteração do gabarito preliminar de Certo para Errado.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 131

Argumentação do candidato:

Questão 131 A questão afirma que foi elaborado um primeiro relatorio onde afirmava a utilização, no interior da rede, dos protocolos RIPv2 e OSPF. Foi Elaborado um segundo relatório, no qual apontou o uso dos algoritmos de roteamento empregados pelos roteadores que implementam cada um dos protocolos indicados como origem dos problemas de roteamento na rede da organização. Nessa situação, o segundo analista agiu de modo tecnicamente correto, uma vez que protocolos de roteamento normalmente ditam quais algoritmos de roteamento são usados. De acordo com [1] a definição de algoritmo de roteamento é: O algoritmo de roteamento é a parte do software da camada de rede responsável pela decisão sobre a linha de saída a ser usada na transmissão do pacote de entrada. página 272. Como é notório na literatura da área existem dois tipos principais de algoritmos de roteamento a saber:o roteamento com vetor de distância e o roteamento por estado de enlace. A partir do protocolo de roteamento é possível identificar o tipo de algoritmo de roteamento empregado conforme indica [1]: O protocolo OSPF, amplamente utilizado na Internet, emprega um algoritmo de estado de enlace. página 284. O protocolo de gateway interior da Internet original era um protocolo de vetor de distância (RIP) página 350. Assim caso seja identificado o protocolo OSPF em operação, isso indica que o algoritmo de roteamento usado é o de estado de enlace. Da mesma forma se o protocolo identificado for o RIP, pode-se deduzir que o algoritmo utilizado é o vetor de distância. Está correto a afirmativa da questão que indica que protocolos de roteamento normalmente ditam quais algoritmos de roteamento são usados . Assim solicito a alteração do gabarito preliminar de questão 131 de Errado para Certo. [1]Redes de computadores - Quarta edição - Tanenbaum

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 133

Argumentação do candidato:

O RMON é um protocolo de gerenciamento conforme especificado na RFC 1757[1] e não um agente remoto como a questão afirma. A análise feita das Protocol Data Units (PDUs) na rede indica a utilização de TRAPs (162) pelos agentes remotos. O analista consegue indicar corretamente os endereços IPs das estações de gerência da rede(destino das mensagens de TRAP) e dos agentes remotos(origem das mensagens de TRAP). Entretanto a partir do endereço IP e somente com essa informação não é possível determinar a localização exata desses elementos(apenas é possivel determinar a qual rede o elemento pertence). Além disso não existe a definição de instalações de RMONs nas bibliografias mais consagradas de rede ( Tanenbaum, Commer, Kurose). Ainda existe outro erro na questão quando se confunde os agentes remotos com o padrão RMON. São dois conceitos completamente diferentes, uma vez que o protocolo RMON oferece uma arquitetura de gerenciamento distribuída para análise de tráfego , resolução de problemas, demonstração de tendências e gerenciamento proativo de redes de modo geral [1], enquanto o agente remoto é um componente dessa arquitetura [1]. Solicito a alteração do gabarito preliminar de Certo para Errado. [1] http://www.faqs.org/rfcs/rfc1757.html

--------------------------------------------------------------------------------

Citação:

Item: 145

Argumentação do candidato:

A questão menciona a necessidade da criação de várias janelas de portlets que apresentam fragmentos agregados de forma hierárquica em uma única página. Esse é um problema relacionado à camada de apresentação cuja solução mais adequada é o Composite View, conforme definição do padrão, retirado do próprio site da Sun:

Context: Sophisticated Web pages present content from numerous data sources, using multiple subviews that comprise a single display page. Additionally, a variety of individuals with different skill sets contribute to the development and maintenance of these Web pages.

Problem: Instead of providing a mechanism to combine modular, atomic portions of a view into a composite whole, pages are built by embedding formatting code directly within each view. Modification to the layout of multiple views is difficult and error prone, due to the duplication of code. Forces Atomic portions of view content change frequently. Multiple composite views use

similar subviews, such as a customer inventory table. These atomic portions are decorated with different surrounding template text, or they appear in a different location within the page. Layout changes are more difficult to manage and code harder to maintain when subviews are directly embedded and duplicated in multiple views. Embedding frequently changing portions of template text directly into views also potentially affects the availability and administration of the system. The server may need to be restarted before clients see the modifications or updates to these template components.

Solution: Use composite views that are composed of multiple atomic subviews. Each component of the template may be included dynamically into the whole and the layout of the page may be managed independently of the content. Fonte: "http://java.sun.com/blueprints/corej2eepatterns/Patterns/CompositeView.html"

Como o problema a ser resolvido está na camada de apresentação, o

padrão adequado deve necessariamente ser um padrão de projeto

relacionado à camada de apresentação. O padrão correto para resolver o problema mencionado é o Composite View. Entretanto, a assertiva menciona que o padrão correto é o Composite Entity, que se trata de um padrão para a camada de negócios e visa solucionar um problema completamente diferente.

Peço a alteração do gabarito de C para E.

--------------------------------------------------------------------------------

Citação:

Item: 152

Argumentação do candidato:

O enunciado da questão diz o seguinte: “A figura acima apresenta a

arquitetura de uma aplicação de alta disponibilidade na plataforma

Oracle. Julgue os itens que se seguem, relativos às informações apresentadas e aos conceitos de banco de dados” Ou seja, é dito pelo enunciado que a arquitetura apresentada é de alta disponibilidade. De acordo com o site da oracle (“http://download.oracle.com/docs/cd/B28359_01/server.111/b28281/overview.htm”), de onde foi tirada a figura das questões 151 e 152, o conceito de alta disponibilidade é o seguinte:

Availability is the degree to which an application, service, or functionality is available upon demand. Availability is measured by the perception of an applications end user. (…) Reliability, recoverability, timely error detection, and continuous operations are primary characteristics of a highly available solution (…) More specifically, a high availability architecture should have the following traits:

- Tolerate failures such that processing continues with minimal or no interruption;

- Be transparent to—or tolerant of—system, data, or application changes (…)

Ademais, a arquitetura utilizada foi a “Oracle Database with Oracle Clusterware and Data Guard” que, de acordo com o site da oracle ("http://download.oracle.com/docs/cd /B28359_01/server.111/b28281/architectures.htm#CIHJCDGI"),

“With Oracle 11g, Oracle Clusterware cold cluster failover combined with Oracle Data Guard makes a tightly integrated solution in which failover to the secondary node in the cold cluster failover is transparent and does not require you to reconfigure the Data Guard environment or perform additional steps”.

Ou seja, trata-se de uma ambiente de alta disponibilidade, redundante e com sincronismo dos dados em tempo real, já que foi montada uma configuração do tipo hot-site. Além disso, de acordo com a documentação do Oracle Application Server 10g, é possível que as informações da sessão de trabalho possam ser persistidas no banco de dados em situações que a manutenção do estado dessas sessões seja de extrema importância.

Dessa forma, como a arquitetura apresentada é um hot-site, ou seja, há replicação de dados (em tempo real) também, é possível que a sessão de trabalho seja restaurada no servidor secundário de forma transparente. Ou seja não necessariamente há a necessidade do usuário reinciar sua sessão de trabalho. O trecho abaixo retirado da documentação do Oracle Application Server 10g demonstra essa possibilidade:

"Finally and for those cases where the state of an application is critical enough as to justify its preservation from the downtime of a complete application server environment (all nodes in a cluster), Oracle Application Server Cluster (OC4J) allows the automatically controlled persistence of a the session (either HTTPSession or Stateful Session Bean state) in a database. This feature enables that session information is available across

instance restarts even with only one application server instance. Session persistence to the database can be done synchronously or asynchronously. In asynchronous persistence mode OC4J continues

its operation without waiting for the session to be persisted, thus offering a good trade of in performance and reliability. The synchronous option makes sending the response dependent on the completion of the persistence operation.This comes at the cost of reduced perceived performance but with maximum protection for the session information.

Dessa forma, com as informações que foram apresentadas na questão, não se pode afirmar que o diagrama mostrado sugere que as sessões de trabalho do usuários serão reiniciadas, uma vez que de acordo com as premissas dessa arquitetura e com a possibilidade de se armazenar as informações da sessão de trabalho no banco de dados, a transparência será garantida durante os períodos de indisponibilidade.

Fontes:

- Oracle Application Server 10g - "http://www.oracle.com/technology/products/ias/hi_av/OracleApplicationServer10gR3HA-WP.pdf"

- High Availability Architectures and Solutions -

"http://download.oracle.com/docs/cd/B28359_01/server.111/b28281/architectures.htm#CIHJCDGI"

- Overview of High Availability - "http://download.oracle.com/docs/cd/B28359_01/server.111/b28281/overview.htm"

Peço alteração do gabarito de C para E.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 156

Argumentação do candidato:

A Mineração de dados (também conhecida pelo termo inglês data mining) é o processo de explorar grandes quantidades de dados à procura de padrões consistentes, como regras de associação ou sequências temporais, para detectar relacionamentos sistemáticos entre variáveis, detectando assim novos subconjuntos de dados. [1] Esse é um tópico recente em ciência da computação mas utiliza várias técnicas da estatística, recuperação de informação, inteligência artificial e reconhecimento de padrões. Dessa forma a mineração de dados no sistema com a arquitetura especificada na questão em tela, se aplicável a todo o conjunto de informações produzidas em decorrência das atividades da organização de monitoramento, contribuirá diretamente para o aprimoramento dos indicadores de desempenho das organizações monitoradas. Dessa forma solicito a alteração do gabarito preliminar de Errado para Certo. [1] Introduction to Data Mining, Pang-Ning Tan, Michael Steinbach, Vipin Kumar

--------------------------------------------------------------------------------

Citação:

Item: 167

Argumentação do candidato:

De acordo com o item, os administradores de rede, visando garantir maior confidencialidade na troca de dados entre máquinas, aplicaram a técnica de cifra de transposição. É mencionado no item que para cifrar determinado conjunto de mensagens devem ser utilizadas chaves simétricas. De acordo com Shon Harris, existem dois tipos básicos cifra de criptografia simétrica: substituição e transposição, conforme o trecho abaixo retirado de seu livro (página 604):

"There are two basic types of symmetric encryption ciphers: substitution and transposition (permutation). The substitution cipher replaces bits, characters, or blocks of characters with different bits, characters, or blocks. The transposition cipher does not replace the original text with different text, but rather moves the original values around. It rearranges the bits, characters, or blocks of characters to hide the original meaning."

Ou seja, uma cifra de transposição é considerada uma cifra simétrica, e portanto, é necessário que cada uma das máquinas envolvidas no processo de cifragem conheça a chave simétrica utilizada. Além disso, na

página seguinte, a autora detalha ainda mais o processo de funcionamento da cifragem por transposição.

“In a transposition cipher, the values are scrambled, or put into a different order. The key determines the positions that the values are moved to, as illustrated in Figure 8-6. This is a simplistic example of a

transposition cipher and only shows one way of performing transposition. When implemented with complex mathematical functions, transpositions can become quite sophisticated and difficult to break. Symmetric algorithms used today use both long sequences of complicated substitutions and transpositions on messages. The algorithm contains the possible ways that substitution and transposition processes can take place

(represented in mathematical formulas). The key is used as the instructions for the algorithm, dictating exactly how these processes will happen and in what order.”

Além disso, a criptografia simétrica provê confidencialidade, conforme corrobora a autora na página 608:

“Because both users employ the same key to encrypt and decrypt messages, symmetric cryptosystems can provide confidentiality but they cannot provide authentication or nonrepudiation. There is no way to prove who actually sent a message if two people are using the same key.”

Portanto, não há erro algum na assertiva, uma vez que cifras de transposição, por serem cifras de criptografia simétrica, devem utilizar chaves simétricas. Além disso, a criptografia simétrica provê

confidencialidade, conforme diz o item.

Fonte: HARRIS, Shon. CISSP

All-in-One Exam Guide, 3 edição. Editora McGraw-Hill.

Peço alteração do gabarito de E para C.

--------------------------------------------------------------------------------

Citação:

Item: 169

Argumentação do candidato:

De acordo com o NIST, orgão responsável pelo algoritmo DES e

3DES, o 3DES possui várias formas de implementação, tais como:

- EEE3 (três criptografias sucessivas usando 3 chaves diferentes

- EDE3 (criptografia, descriptografia, criptografia usando 3 chaves

diferentes) - padrão recomendado pelo NIST

A questão menciona, em síntese, que o uso do algoritmo 3DES (triplo DES) se usado de tal forma que as chaves usadas no processo fossem K1=K2=K3=K, em que K1, K2 e K3 são as três chaves usadas no 3DES e K a chave usada no simple DES, a diferença entre os algoritmos criptográficos empregados pelos sistemas de trocas de mensagens

estaria superada. Entretanto, como não foi mencionado a forma de

implementação do algoritmo 3DES, não há como julgar se haverá

ou não compatibilidade entre os algoritmos, pois se for empregado

no 3DES a implementação usando EDE3, como as 3 chaves (K1,K2,K3) serão iguais, o resultado final será um simple DES, já que os dados serão criptografados com uma chave, descriptografados com a mesma chave (voltando o texto a ficar em claro) e criptografando-se novamente.

Adotando-se essa linha de raciocínio, a assertiva estaria correta. Por outro lado, se for utilizado a implementação EEE3 do 3DES não haverá

compatibilidade com o simple DES, e a questão estaria errada.

Portanto, por não haver subsídios técnicos para julgar a assertiva,

peço sua ANULAÇÃO.

Fonte: "http://csrc.nist.gov/publications/nistpubs/800-67/SP800-67.pdf"

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 170

Argumentação do candidato:

A técnica de criptografia que utiliza o algoritmo RSA não garante o não-repúdio conforme afirma a questão. Caso os computadores da rede da organização em apreço, empregando sistemas baseados no algoritmo RSA, troquem mensagens com computadores localizados na Internet, é correto afirmar que a segurança obtida baseia-se na premissa de que é atualmente difícil fatorar números grandes e de que a criptografia empregada suporta as características de não repúdio e autenticidade de pelo menos uma das partes da comunicação. Dessa forma solicito a alteração do gabarito preliminar de Correto para Errado.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 171

Argumentação do candidato:

Questão 171 - Gabarito Preliminar C - Alteração para E De acordo com a questão uma solução eficaz para o problema conhecido como man-in-the-middle attack será utilizar uma autoridade de certificação que proveria alto grau de confiança durante o processo de distribuição de chaves públicas. Dois erros podemos apontar na referida questão 1) Não é uma solução eficaz a utilização apenas de uma autoridade certificação; 2) A autoridade de certificação não provê alto grau de confiança durante o processo de distribuição de chaves públicas; conforme será exposto a seguir 1) Quando um certificado é apresentado a uma entidade como um meio de identificar o proprietário do certificado (a entidade do certificado), isso só será útil se a entidade que receber o certificado confiar no emissor (o que não está descrito na questão), geralmente conhecido como a autoridade de certificação. 2) Somente a certificação digital não promove uma solução eficaz. Existe o ataque conhecido como Men-in-The-Middle Criptográfico, onde o atacante simula um proxy entre a comunicação dos dois host, escutando todo o tráfego e posteriormente decriptografando toda a informação[1]. Há ainda a possibilidade de ser realizado o uso da engenharia social para a obtenção das informações do certificado digital e continuar realizando o ataque man-in-the-middle. Como exemplo, suponha que esteja utilizando um certificado por software e que o usuário guarde a senha em seu computador ou em uma agenda. Alguém que consiga ter acesso a esta informação pode realizar a comunicação com o outro usuário e simular ser o outro usuário com o usuário lesado. 3) A autoridade de certificação não provê alto grau de confiança durante o processo de distribuição de chaves públicas, pois existe possibilidade de quebra de segurança da CA expondo a chave privada que assina todos os certificados digitais. 4) Quando você confia em uma autoridade de certificação, está confiando que ela possui as diretivas corretas no local certo ao avaliar solicitações de certificado e que negará certificados para qualquer entidade que não atender a essas diretivas. Além disso, você acredita que a autoridade de certificação revogará certificados que não devem mais ser considerados válidos publicando uma lista de certificados revogados atualizada. As listas de certificados revogados são consideradas válidas até expirarem. Logo, mesmo que a CA publique uma nova lista contendo os certificados recém-revogados, todos os clientes que possuírem uma lista de revogação de certificados antiga não procurarão nem recuperarão a lista nova até que a antiga expire ou seja excluída. Se necessário, os clientes podem usar as páginas da Web de autoridade de certificação para recuperar, manualmente, a última lista de certificados revogados. 5) Se a comunicação entre os computadores for realizada via web, há a possibilidade de haver problemas em função do browser utilizado. Por exemplo: há uma vulnerabilidade crítica no componente Certificate Enrollment Control do sistema operacional Windows. A falha de segurança atinge as versões Windows 98, 98 segunda edição, Millennium, NT 4.0, 2000 e XP. Todas essas versões possuem um controle Active X, chamado de Certificate Enrollment Control, que verifica a certificação digital do usuário. Assim, um cracker poderia direcionar o usuário para web sites construídos com códigos maliciosos para apagar o certificado do sistema do usuário (certificação EFS encryption, assinatura digital e outros tipos de certificados do sistema). A Microsoft já disponibilizou patches de correção para vulnerabilidade e recomenda a leitura do boletim MS02-048, que contém todas as especificações sobre o problema. Diante do exposto o gabarito preliminar deve ser alterado de correto para errado. fonte: Criptografia e Segurança de Redes - Stallings, William

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 178

Argumentação do candidato:

De acordo com [1] As consultas e respostas de um servidor DNS(interno) a outro servidor DNS(externo). para atualização das informações daquele, podem acontecer todas na porta 53 tanto na origem quanto no destino (seja UDP e quanto TCP). Dessa forma basta que a porta 53 esteja aberta para o pleno funcionamento do DNS interno, conforme a questão afirma: 178 No caso de o administrador implementar, na ligação da rede à Internet, um firewall do tipo nível de rede, para permitir o funcionamento correto de um servidor DNS no interior de sua rede, será necessário liberar, no firewall, apenas o acesso externo do servidor DNS à porta 53. Assim solicito que o gabarito preliminar seja alterado de Errado para Certo. [1] Construindo Firewalls para a Internet - 2ª edição traduzida, Elizabeth D. Zwicky, Simon Cooper e D. Brent Chapman, páginas 558, 559

--------------------------------------------------------------------------------

Citação:

Item: 191

Argumentação do candidato:

A questão menciona que o elemento 7 da tabela (Aptidão do departamento de TI na identificação de formas criativas de usar

estrategicamente a TI), de acordo com os indicadores no estilo BSC

adotado no CobiT estaria mais adequadamente vinculado ao estabelecimento de KPI que ao de KGI.

Entretanto, o item mencionado na tabela 7, estaria relacionado no BSC à perspectiva de processos internos, o qual é mapado no CobiT como uma KPI.

Logo a assertiva está incorreta, pois menciona exatamente o contrário. Ademais, no apêndice I do guia CobiT 4.1 há uma tabela que faz um mapeamento entre objetivos de negócio e metas de TI do CobiT com as perspectivas do BSC e dentro da perspectiva de processos internos (Internal Perspective) há o objetivo de negócio “Improve and maintain operational and staff productivity” que está diretamente relacionado com o item mencionado na tabela 7.

Fonte: Documentação oficial Cobit 4.1

Peço alteração do gabarito de C para E.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 192

Argumentação do candidato:

Os temas abordados pelos processos do livro ICT Infrastructure Management é exatamente o que explicita seu nome - Gerenciamento da Infraestrutura de TI. No contexto de Conhecimento da gestão de TI acerca dos negócios, os processos do service delivery possuem uma maior correlação e estão mais associados do que os processo do ICT Management. De acordo com [1] temos: This book covers all aspects of ICTIM from identification of business requirements through the tendering process to the testing, installation, deployment, and ongoing support and maintenance of ICT components and services. The book discusses: a) what ICT infrastructure is b) what ICTIM is c) why it is important. Conhecimento da Gestão de TI acerca dos negócios está mais relacionada aos processos do Service Delivery, que por sinal, na figura mostrada na questão é o livro que está mais próximo da perspectiva de negócios. [1] The Official Introduction to ITIL ICT Management Dessa Forma, solicito a alteração da resposta da questão de Certo para Errado.

--------------------------------------------------------------------------------

Citação:

Item: 192

Argumentação do candidato:

De acordo com o livro oficial ICT Infrastructure Management, o escopo dos processos desse livro são:

"This book covers all aspects of ICTIM from identification of business requirements through the tendering process to the testing, installation, deployment, and ongoing support and maintenance of ICT components and services. The book discusses:

- what ICT infrastructure is

- what ICTIM is

- why it is important.

Por outro lado, de acordo com o livro oficial do ITILv2 – Service Delivery, entre os benefícios do processo de service management estão:

"(...) clearer view of current IT capability greater flexibility for the business through improved understanding of IT support (...) Além disso, o objetivo do processo Service Level Management é The goal for SLM is to maintain and improve IT Service quality, through a constant cycle of agreeing, monitoring and reporting upon IT Service achievements and instigation of actions to eradicate poor service – in line with business or cost justification. Through these methods, a better relationship between

IT and its Customers can be developed."

Dessa forma, fica claro que os processos do livro Entrega de serviços contribuem mais para o “Conhecimento da gestão de TI acerca dos negócios” do que os processo do livro gestão de infra-estrutura de TIC pois possuem processos que possuem um relacionamento mais próximo com relação ao conhecimento da gestão de TI sobre os negócios.

Além disso, pelo próprio gráfico que mostra os livros do ITILv2, observa-se que o livro do service delivery é o que está mais intimamente ligado à perspectiva de negócios.

Fonte: ICT Infrastructure Book e Service Delivery Book

Peço alteração do gabarito de E para C.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 193

Argumentação do candidato:

Conforme consta no enunciado da questão : ... pode-se considerar que o conjunto dos processos de gerenciamento de capacidade é, comparado aos demais processos existentes nos domínios de suporte de serviços, o que mais depende das informações associadas ao elemento 5 da tabela considerada. É necessário atentar para o fato de que na expressão é, comparado aos demais processos existentes nos domínios de suporte de serviços, o termo aos demais tem o intuito de incluir o termo anterior na condição posterior. Sendo assim, a frase trata o gestão de infra-estrutura de TIC como sendo integrante do Service Support, o que está obviamente errado conforme prevê [1]. Dessa Forma, solicito a alteração da resposta da questão de Certo para Errado. [1] The Official Introduction to ITIL ICT Management

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 200

Argumentação do candidato:

Não há nada errado com a descrição da questão sobre o Comprasnet e com o fato de denominá-la uma comunidade prática, uma vez que o próprio site traz a seguinte definição: O Portal de Compras do Governo Federal, é um site WEB, instituído pelo Ministério do Planejamento, Orçamento e Gestão - MP, para disponibilizar, à sociedade, informações referentes às licitações e contratações promovidas pelo Governo Federal, bem como permitir a realização de processos eletrônicos de aquisição.[1] É um módulo do Sistema Integrado de Administração de Serviços Gerais - SIASG, composto, atualmente, por diversos subsistemas com atribuições específicas voltadas à modernização dos processos administrativos dos órgãos públicos federais integrantes do Sistema de Serviços Gerais - SISG.[1] No endereço www.comprasnet.gov.br, podem ser vistos os avisos de licitação, as contratações realizadas, a execução de processos de aquisição pela modalidade de pregão e outras informações relativas a negociações realizadas pela administração pública federal direta, autárquica e fundacional. O COMPRASNET disponibiliza, também, a legislação vigente que regula o processo de serviços gerais e de contratação, além de diversas publicações relativas ao assunto. No Portal, os fornecedores poderão ter acesso a diversos serviços, como o pedido de inscrição no cadastro de fornecedores do Governo Federal, a obtenção de editais, a participação em processos eletrônicos de aquisição de bens e contratação de serviços e vários outros. [1] Assim, solicito a alteração da resposta da questão de Errado para Certo. [1] http://www.comprasnet.gov.br/

--------------------------------------------------------------------------------

Citação:

Item: 200

Argumentação do candidato:

Segundo McDermott, Comunidades de Prática (CoP) também podem ser definidas como agrupamento de pessoas que compartilham e aprendem uns com os outros por contato físico ou virtual, com um objetivo ou necessidade de resolver problemas, trocar experiências, desvelamentos, modelos padrões ou construídos, técnicas ou metodologias, tudo isso com previsão de considerar as melhores práticas (McDERMOTT, 2000).

Mais que comunidades de “aprendentes”, a Comunidade de Prática (CoP)

pode ser uma “comunidade que aprende”, pois são compostas por pessoas que têm compromisso de agregar as melhores práticas. Wenger afiança que uma Comunidade de Prática (CoP) não é tão somente um agregado de pessoas definidas por algumas características, são pessoas que aprendem, constroem e “fazem” a gestão do conhecimento (Wenger, 1998). Ainda segundo Wenger, há três elementos na definição de comunidades de prática. Um é o domínio: tem de haver um assunto sobre o qual a comunidade fala. O segundo é a própria comunidade: as pessoas têm de interagir e construir relações entre si em torno do domínio. O terceiro é a prática: tem de existir uma prática e não apenas um interesse que as pessoas partilham. Elas aprendem juntas como fazer coisas pelas quais se interessam.

De acordo com a questão, o portal atende aos três requisitos, a saber:

- Domínio: informações compartilhada e atualizável sobre compras

públicas

- Mecanismos de participação: discussões online e encontros periódicos entre os compradores da administração pública

- Prática: conversão de conhecimento tácito em explicíto

Fonte:

McDEMOTT, R. Why information technology insíred but connot deliver knowledge management. In: Lesse. Knowledge and communities. Woburn: Butterworth-Heinemann, 2000. WENGER, E. Communities of practice: learning, meaning, and identity. New York: Cambridge University Press, 1998.

Dessa forma, peço a alteração do gabarito de E para C.

--------------------------------------------------------------------------------

Citação:

Item: 201

Argumentação do candidato:

A questão em pauta exige do candidato um conhecimento prévio sobre o o sistema Águia (item não incluído no edital) para que seja possível um correto julgamento da assertiva. O candidato que não sabia que o Águia é acessado por meio do cliente Plennus, que é desktop, não teria condições de resolver o item, uma vez que se o cliente Plennus fosse acessado por meio de um browser web, não haveria a necessidade de armazena-lo na DSL, junto com os outros softwares mencionados na questão (ACL e Acrobat Reader).

Dessa forma, devido ao fato da assertiva incluir um item (conhecimento

prévio do cliente Plennus) que não estava no edital, peço a sua ANULAÇÃO pelo fato desse prévio conhecimento comprometer o julgamento da questão.

--------------------------------------------------------------------------------

Citação:

Item: 202

Argumentação do candidato:

A questão menciona que a contratada será responsável, de acordo com os termos do contrato, pelo planejamento, desenvolvimento, implantação e execução de atividades de suporte técnico presencial e remoto a clientes de TI. Ademais, para que a empresa possa prestar um suporte técnico – presencial ou remoto – adequado é necessário que seja necessário o gerenciamento da disponibilidade ou sustentação dos serviços de TI providos.

Dessa forma, o gerenciamento da disponibilidade dos serviços de TI é condição necessária para que a empresa possa executar as atividades de suporte técnico.

Peço a alteração do gabarito de E para C.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 211

Argumentação do candidato:

É improcedente a alegação da empresa quanto ao fator qualidade, considerando-se o argumento apresentado, no sentido de que as exigências relativas à qualificação técnica e econômica de uma empresa não podem extrapolar aquelas indispensáveis à garantia do cumprimento das obrigações, pois o Fator qualidade é um dos critérios de julgamento da pontuação técnica, ou seja, critério para o utilizado na fase de JULGAMENTO. Já a qualificação técnica e econômica são critérios utilizados na fase de HABILITAÇÃO. Não deve ser procedente por esse motivo, pois os critérios de julgamento não se confundem com os de habilitação. Dessa forma solicito a alteração do gabarito preliminar de Certo para Errado.

--------------------------------------------------------------------------------

Citação:

Item: 214

Argumentação do candidato:

Essa questão foi baseada no Acordão 231/2007 - Plenário e deve ser ANULADA por faltar elementos no trecho do acordão mencionado que permitissem uma análise e conclusão quanto o preenchimento dos requisitos de exceção que o Acórdão 1.094/2004-TCU-Plenário menciona em seu trecho final, a saber:

"9.3.6. abstenha-se de incluir quesitos de pontuação técnica para cujo atendimento os licitantes tenham de incorrer em despesas que sejam desnecessárias e anteriores à própria celebração do contrato ou que frustrem o caráter competitivo do certame, a exemplo dos quesitos que pontuam os licitantes que possuírem, já na abertura da licitação, determinado quadro de pessoal com técnicos certificados e qualificados ou determinadas estruturas físicas, como centros de treinamento, plataformas de treinamento a distância e ambiente de fábrica de software, ficando excetuada da vedação a última estrutura citada quando esta se referir ao item Desenvolvimento e Manutenção de Sistemas e houver justificativa operacional, devidamente registrada, para exigi-la;"

De acordo com a análise do Ministro Relator desse acórdão, só foi possível verificar que os requisitos da exceção são satisfeitos, considerando que a exigência faz parte apenas dos Lotes I, II e III (mencionado no trecho da questão) e que algumas das ordens de serviço desses lotes podem ser realizadas na fábrica de software (NÃO MENCIONADO NO TRECHO da questão).

Ademais, o Tribunal entende que a exigência de fábrica de software é aceitável quando está relacionada com o serviço de desenvolvimento e manutenção de sistemas, com a devida justificativa operacional, por influenciar na qualidade do software a ser produzido. No excerto do acórdão que foi colocado na prova, não há nenhuma menção ou justificativa operacional, devidamente registrada, que permitesse à exigência de fábrica de software.

Dessa forma, baseado no que foi exposto, o excerto do acórdão 231/2007 - Plenário, o qual foi usado na prova de ACE-TI, não possui informações suficientes para que seja possível julgar a questão 214.

Peço, portanto, a ANULAÇÃO do item por não haver fundamentos técnicos para justificar a assertiva como ERRADA ou como CORRETA.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 219

Argumentação do candidato:

Conforme é ilustrado na tabela da questão a meta exigida para o índice de solicitações resolvidas em até 5 dias do seu recebimento, que deve ser calculado com base na seguinte fórmula: total de solcitações resolvidaas em até 5 dias do seu recebimento/total de solicitações recebidas x 100, é de 100% ou seja nenhuma solicitação pode ultrapassar 5 dias. Assim o prazo de seis dias sujeita o contratado a sanção, de acordo com com as informações disponíveis na questão. Dessa forma solicito a alteração do gabarito preliminar de Errado para Certo.

--------------------------------------------------------------------------------

Cargo: Analista de Controle Externo - área: Apoio Técnico e Administrativo - especialidade: Tecnologia da Informação

Item: 220

Argumentação do candidato:

Os termos empregados na tabela da questão em tela podem ser parte de um acordo de nível de serviço — service level agreement (SLA) — estabelecido no mesmo contrato,em conformidade com a acepção mundialmente aceita no que concerne a acordos de níveis de serviço, bem como em plena conformidade com a legislação brasileira de licitações e contratos, uma vez que por definição o SLA é a parte de contrato de serviços entre duas ou mais entidades no qual o nível da prestação de serviço é definido formalmente(através dos indicadores de níveis de serviço). [1] Os indicadores estão em conformidade com as referências mundiais listados no The Service Level Agreement Toolkit. Também não existe nenhuma discordância em relação legislação brasileira de licitações e contratos. Dessa forma solicito a alteração do gabarito preliminar de Errado para Certo. [1] http://www.service-level-agreement.net/

--------------------------------------------------------------------------------

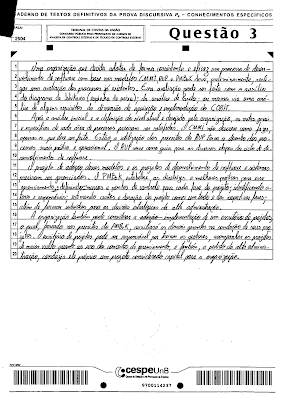

3 – A direção argumentativa do texto....

Em várias ocasiões o autor defende a globalização. Por exemplo, quando escreve “...e abre o caminho para a realização do sonho definitivo de economias globais de escala. Como resultado desse processo, o “modelo econômico” alcança sua PERFEIÇÃO, que não é somente descrever o mundo, mas efetivamente governá-lo. E esta é a essência mesma do paradigma moderno de desenvolvimento e de progresso, cujo estágio SUPREMO DE PERFEIÇÃO a globalização representa”. Cito outro exemplo: “Fica claro que a escala não poderia ser melhor ou maior do que sendo global e é somente neste nível que a sua primazia e universalidade são finalmente afirmadas, junto com a certeza de que jamais poderia surgir alguma alternativa viável ao sistema ideologicamente dominante fundado no livre mercado, dada a ausência de qualquer cultura ou sistema de pensamento alternativo.” Por fim, o 3° parágrafo também confirma essa idéia.

Com base no fato de que a afirmação contida na assertiva está de acordo com a argumentação do autor do texto, a candidata solicita e esta excelsa banca a mudança do gabarito para CERTO.

39 – O TCU é responsável pela fiscalização...

Como esta questão exige conhecimentos da Lei de Responsabilidade Fiscal, que não consta do Edital do Concurso, a candidata solicita a ANULAÇÃO do item.

Somente a LC 101/2001 (caput do art. 56, §2º da LRF) prevê a responsabilidade da emissão de parecer sobre as contas do TCU pela Comissão Mista de Planos, Orçamentos Públicos e Fiscalização do Congresso Nacional. Tal informação não é encontrada na Lei Orgânica, no Regimento Interno do TCU, na Constituição Federal de 1988 nem em qualquer outra lei constante do Edital do Concurso para o Cargo Analista de Controle Externo – Área: Apoio Técnico e Administrativo – Especialidade: Tecnologia da Informação.

Como a questão exige conhecimentos que não constam do edital, a lei que rege o concurso, a candidata humildemente solicita sua ANULAÇÃO.

40 – O TCU é responsável pela fiscalização...

Como esta questão exige conhecimentos da Lei de Responsabilidade Fiscal, que não consta do Edital do Concurso, a candidata solicita a ANULAÇÃO do item.

Somente a LC 101/2001 (caput do art. 51, §1º da LRF) imputa ao TCU a consolidação das contas pelo Poder Executivo da União. Tal informação não é encontrada na Lei Orgânica, no Regimento Interno do TCU, na Constituição Federal de 1988 nem em qualquer outra lei constante do Edital do Concurso para o Cargo Analista de Controle Externo – Área: Apoio Técnico e Administrativo – Especialidade: Tecnologia da Informação.

Como a questão exige conhecimentos que não constam do edital, a lei que rege o concurso, a candidata humildemente solicita sua ANULAÇÃO.

49 – As infrações solicitadas à fazenda....

A Lei Orgânica do TCU, em seu artigo 104, §§ 1º e 2º, afirma que o Plenário do TCU detém a competência para autorizar quebra de sigilo fiscal em processos nos quais fique comprovado enriquecimento ilícito:

Art. 104. Os ordenadores de despesas dos órgãos da administração direta, bem assim os dirigentes das entidades da administração indireta e fundações e quaisquer servidores responsáveis por atos de que resulte despesa pública, remeterão ao Tribunal de Contas da União por solicitação do Plenário ou de suas Câmaras, cópia das suas declarações de rendimentos e de bens.

§ 1° O descumprimento da obrigação estabelecida neste artigo ensejará a aplicação da multa estabelecida no art. 58, desta lei, pelo Tribunal, que manterá em sigilo o conteúdo das declarações apresentadas e poderá solicitar os esclarecimentos que entender convenientes sobre a variação patrimonial dos declarantes.

§ 2° O sigilo assegurado no parágrafo anterior poderá ser quebrado por decisão do Plenário, em processo no qual fique comprovado enriquecimento ilícito por exercício irregular da função pública.

§ 3° A quebra de sigilo sem autorização do Plenário constitui infração funcional punível na forma do art. 132, inciso IX da Lei n° 8.112, de 11 de dezembro de 1990.

§ 4° O disposto neste artigo aplica-se à autoridade a que se refere o art. 52 desta lei.

Com base nessa lei, a candidata solicita a esta douta banca a alteração do gabarito para CERTO.

55 – A suposta conduta de Maria...

O Ministério Público já fez diversas denúncias de fraude em licitação em casos similares ao do enunciado da questão, fundadas em ameaça psicológica. No caso em questão, Maria fraudou o caráter competitivo da licitação mediante “ameaça”, ajuste ou combinação com Joana. O fato de as mesmas serem amigas não as exclui da fraude. Exemplos podem ser encontrados no link http://www.ebooksbrasil.org/adobeebook/sanguessugasMP.pdf.

Segundo o item, “Joana não teria participado do certame a pedido de Maria, EM NOME DA AMIZADE entre ambas”. Segundo a Lei, afastar ou procurar afastar licitante, por meio de violência, grave ameaça, fraude ou oferecimento de vantagem de qualquer tipo é uma espécie de “conluio” forçado, o qual é proibido por lei. Joana não participou da licitação por medo de perder uma amizade, caracterizando uma forma de “conluio” forçado.

O link http://www.trinolex.com/artigos_view.asp?icaso=artigos&id=3049 traz observações legais a respeito desse tipo de crime na Lei 8.666/1993, que diz, em seu Art. 90: “Frustrar ou fraudar, mediante ajuste, combinação ou qualquer outro expediente, o caráter competitivo do procedimento licitatório, com o intuito de obter, para si ou para outrem, vantagem decorrente da adjudicação do objeto da licitação: Pena - detenção, de 2 (dois) a 4 (quatro) anos, e multa.”

Com base no acima exposto, a candidata solicita a alteração do gabarito para CERTO.

66 – Contra essa resolução....

A candidata humildemente chama à atenção dessa excelsa banca o aparente erro de grafia na questão:

“Contra essa resolução, não cabe ação DIREITA de inconstitucionalidade”. Observa-se que a questão não pergunta se cabe ação direta de inconstitucionalidade, mas DIREITA. Tal erro levaria candidatos a marcarem a questão como errada no gabarito somente pelo fato de não existir “ação direita de inconstitucionalidade”, o que frustraria o objetivo da douta banca de avaliar os conhecimentos do candidato acerca do tema em questão. A avaliação do candidato sobre o pressuposto conceitual seria irrelevante, levando-o a marcar corretamente o gabarito da questão, que coincidentemente estaria incorreta se a leitura do texto fosse “ação direta de inconstitucionalidade”. Tal atitude configuraria julgamento injusto do desempenho do candidato.

Com base no acima exposto, a candidata respeitosamente solicita a ANULAÇÃO da questão.

67 – A denúncia anônima...

De acordo com o Regimento Interno do TCU, artigo 235, toda denúncia sobre matéria de competência do Tribunal deverá conter nome legível do denunciante. O parágrafo único do mesmo artigo afirma que o relator ou o Tribunal não conhecerá denúncia que não atenda tal requisito. Do Regimento Interno do Tribunal, matéria constante do edital do concurso, a candidata entende que a denúncia anônima não é aceita para iniciar qualquer processo investigativo no TCU.

Com base no acima exposto, a candidata solicita a esta honrada banca a mudança de gabarito para CERTO.

Questão 152 - O diagrama sugere que, no caso da indisponibilidade do servidor de aplicação e da base de dados de produção no sítio primário, serão reiniciadas as sessões de trabalho dos usuários que foram estabelecidas na camada web.

Segundo a documentação do Oracle Application Server 10g, disponível no sítio da Internet da Oracle, é possível persistir no banco de dados as informações das sessões de trabalho quando for extremamente importante a manutenção do estado em caso de indisponibilidade.

Ora, como a arquitetura apresentada é um hot-site, seria admissível presumir que as informações sobre as sessões de trabalho fossem restauradas no servidor secundário de forma transparente, utilizando-se o recurso acima descrito. Desse modo, não haveria necessidade de reinciar as sessões.

Segue tradução de trecho da documentação, encontrado em http://download.oracle.com/docs/cd/B19306_01/server.102/b14210/architectures.htm#i1008366:

“Finalmente, e para aqueles casos em que o estado de uma aplicação é crítico o suficiente para justificar sua preservação de downtime de um ambiente completo de servidor de aplicação (todos os nós de um cluster), o Oracle Application Server Cluster (OC4J) permite a persistência da sessão automaticamente controlada (com estado HTTPSession ou Stateful Session Bean) em uma base de dados. Essa característica permite que informação sobre sessão esteja disponível através de reiniciações de instâncias, mesmo com somente uma instância de servidor de aplicação. A persistência da sessão na base de dados pode ser feita síncrona ou assincronamente. No modo de persistência assíncrona, o OC4J continua sua operação sem esperar que a sessão seja persistida, assim oferecendo um bom equilíbrio entre desempenho e confiabilidade. A opção síncrona faz com que o envio da resposta seja dependente do término da operação de persistência.

O custo disso é uma redução no desempenho percebido, porém com máxima proteção da informação da sessão.”

Com base no acima exposto, a candidata respeitosamente solicita à douta banca a alteração do gabarito da questão para ERRADA.

172 – Caso ocorra, na comunicação entre os computadores da rede da organização mencionada, o problema conhecido como man-in-the-middle attack, uma solução eficaz será utilizar uma autoridade de certificação, que provê alto grau de confiança durante o processo de distribuição de chaves públicas.

A solução de utilizar uma autoridade de certificação só será eficaz se implementar autenticação de mão dupla, ou seja, tanto do servidor para o cliente como do cliente para o servidor. Por outro lado, se a autoridade de certificação for usada, como é comum, somente para certificar o servidor, a rede da organização continuará vulnerável a ataques do tipo “man-in-the-middle” nas comunicações do cliente para o servidor.

Desse modo, verifica-se que a mera utilização da autoridade de certificação, que pode acontecer adotando-se autenticação apenas nas comunicações do servidor para o cliente, não seria uma solução eficaz para o problema do ataque “man-in-the-middle”.

Com base no acima exposto, a candidata respeitosamente solicita à douta banca a alteração do gabarito da questão para ERRADA.

Questão 192 - Entre alguns elementos do arcabouço apresentado, pode-se considerar que o conjunto dos processos de desenho e planejamento do domínio de gestão de infra-estrutura de TIC é, comparado aos demais processos existentes nos domínios de entrega e suporte de serviços, o que melhor contribui para o atendimento do elemento 4 da tabela considerada.

Segue tradução de trecho extraído do livro oficial da “ICT Management”, no ITIL v2:

“Este livro cobre todos os aspectos de gestão de infra-estrutura de Tecnologia da Informação e Comunicação (TIC), desde a identificação de requisitos de negócio, passando pelo processo de licitação, até teste, instalação, implantação e suporte contínuo e manutenção de componentes e serviços de TIC. O livro discute:

O que é infra-estrutura de TIC;

O que é gestão de infra-estrutura de TIC;

Por que é importante.”

Tomando como exemplo um dos aspectos da gestão de infra-estrutura de TIC mencionados acima, a identificação de requisitos de negócio, verifica-se que há grande proximidade com o negócio nesse processo. Proximidade em tal nível não se verifica nos processos dos domínios de entrega e suporte de serviços, onde há interação com o negócio, porém em menor nível.

Com base no acima exposto, a candidata respeitosamente solicita à douta banca a alteração do gabarito da questão para ERRADA.

Questão 200 - Considerando que o portal www.comprasnet.gov.br, importante ferramenta de workflow de compras públicas, apresenta, entre suas características, provimento de uma base de informações compartilhada e atualizável sobre compras públicas a membros de comissões de licitação da administração pública; fomento a discussões online e encontros periódicos entre os compradores da administração pública, com o objetivo de aprimorar e inovar o sistema de compras públicas; apoio à transformação de conhecimento tácito em explícito, por meio da construção compartilhada de minutas de editais, termos de referência e contratos; disponibilização de cursos online em plataforma de educação a distância; coordenação de discussões em áreas temáticas, como tecnologia da informação, obras civis e terceirização, é correto concluir, com base nessa descrição, que o referido portal é uma comunidade de prática.

Etienne Wenger bem definiu Comunidades de Prática (CoP) como comunidades que reuniam pessoas informalmente – com responsabilidades no processo – por interesses comuns no aprendizado e principalmente na aplicação prática do aprendido.

Segundo Neli Maria Mengalli, comunidades de prática “Podem ser “fórum” para apoio a decisões que necessitam de uma discussão mais elaborada...”.

Ora, do site do Comprasnet, no menu de Serviços do Portal – Serviços do Governo, temos:

“Após a habilitação no Sistema Integrado de Administração de Serviços Gerais – SIASG, os usuários da Administração Pública Federal terão os seguintes serviços ao acessar o SIASG-PRODUÇÃO no Comprasnet:”

Aqui segue uma extensa lista onde se encontra a opção “FÓRUM COMPRASNET”.

Desse modo, segundo as duas definições acima, o portal www.comprasnet.com, por meio de seu fórum, é, na realidade, uma comunidade de prática onde membros da administração pública se encontram “por interesses comuns no aprendizado e principalmente na aplicação prática do aprendido”.

Com base no acima exposto, a candidata respeitosamente solicita à douta banca a alteração do gabarito da questão para CERTA.

Bibliografia:

WENGER, E. & Snyder, W. M. Communites of Pratice: The Organizational Frontier. Harvard Business Review, jan-feb. 2000, p. 139-145.

MENGALLI, Neli Maria, Estudo feito para Mestrado pela Pontifícia Universidade Católica de São Paulo - PUC – SP em setembro de 2004 http://www.projeto.org.br/emapbook/map_neli.htm#_ftn1.

Questão 203 - No texto da figura a seguir, os termos apresentados e o objeto licitado sugerem ser recomendável o parcelamento por itens.

A Comissão Permanente de Licitação, designada xxxxx, leva ao conhecimento dos interessados que, na forma da Lei 8.666, de 21 de junho de 1993 e alterações posteriores, da Lei 8.248/91, alterada pela Lei 10.176/2001, fará realizar licitação na modalidade de Tomada de Preços, do o Técnica e Preço, xxxxxxxxxxx, para a contratação do fornecimento, suporte técnico e atualização de software de modelagem de processos, a ser realizada no âmbito do xxxxxxxxxxxxxxxxxx.

Com base no acórdão 1.521 do Plenário do TCU e na Decisão 811/2002, também do Plenário, que recomendam que a aquisição de licença de software (na humilde opinião da candidata, comparável aos itens “contratação do fornecimento” e “atualização de software de modelagem de processos” acima) seja feita em separado do suporte técnico. Seguem trechos dos documentos supracitados:

“Acórdão 1521/2003 - Plenário

VISTOS, relatados e discutidos estes autos de Representação originada em expediente encaminhado a este Tribunal pelo Chefe de Gabinete da Secretaria de Direito Econômico, do Ministério da Justiça (Ofício nº 1768/99/SDE/GAB, de 14/04/1999), acompanhado de cópia integral do Procedimento n° 08012.008024/98-49, instaurado contra as empresas Microsoft Informática Ltda. e TBA Informática Ltda. para apuração de possíveis infrações à Lei n° 8.884/94.

ACORDAM, os Ministros do Tribunal de Contas da União, reunidos em Sessão do Plenário, ante as razões expostas pelo Relator, em:

[...]

9.2.1.2 OS SERVIÇOS DE TREINAMENTO E CERTIFICAÇÃO, SUPORTE TÉCNICO E CONSULTORIA DEVEM SER ESPECIFICADOS, LICITADOS E CONTRATADOS SEPARADAMENTE DOS DEMAIS SERVIÇOS TÉCNICOS, UTILIZANDO-SE O PARCELAMENTO OU A ADJUDICAÇÃO POR ITENS COMO FORMA DE OBTENÇÃO DO MELHOR PREÇO ENTRE OS LICITANTES, CONFORME PREVÊ A DECISÃO 811/02 DO PLENÁRIO;

“Decisão 811/2002 – Plenário

O Tribunal Pleno, diante das razões expostas pelo Relator, DECIDE:

8.1. receber o presente expediente como Representação, nos termos do art. 69, § 2º, da Resolução TCU nº 136/2000 para, no mérito, considerá-la procedente;

8.2.determinar ao Serviço Federal de Processamento de Dados que:

8.2.1. adote as providências cabíveis para, no prazo de quinze dias, efetuar a instauração do pertinente procedimento administrativo interno com vistas a anular a Concorrência LICSUPGA 20022113948, observando o disposto no art. 49, § 3º, da Lei nº 8.666/93, que exige a oitiva prévia dos licitantes;

8.2.2. nos novos processos que vierem a ser criados com o mesmo fim, apenas utilizem exigências de certificações devidamente justificadas e pertinentes ao objeto licitado, a fim de não impedir a ampla concorrência de participantes;

8.2.3. CELEBRE DISTINTAS LICITAÇÕES PARA AQUISIÇÃO OU ATUALIZAÇÃO DE LICENÇAS DE SOFTWARE E PARA FORNECIMENTO DE SERVIÇOS NA PLATAFORMA MICROSOFT;”

Com base no acima exposto, a candidata respeitosamente solicita a mudança do gabarito da questão para CERTA.

Questão 216 - O edital, ao prescrever especificações exclusivas de um fabricante, contraria o artigo 7.º da Lei n.º 8.666/2003.

A candidata humildemente chama à atenção dessa excelsa banca o aparente erro de grafia na questão, que cita a Lei no. 8.666 como sendo de 2003, quando, na verdade, é de 1993.

A prescrição de especificações exclusivas de um fabricante realmente contraria o artigo 7º. da Lei no. 8.666 de 1993, mas como não existe uma lei 8.666 de 2003, a questão se configura incorreta.

Com base no acima exposto, a candidata respeitosamente solicita a mudança do gabarito da questão para ERRADA.

Comentários