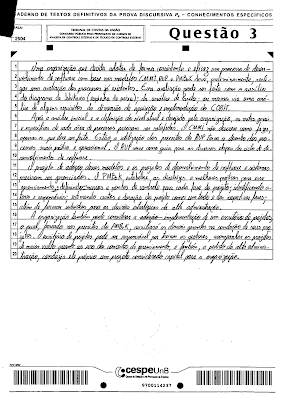

Lei Sarbanes-Oxley - SOX

Segurança da informação: Lei Sarbanes-Oxley impõe prioridade nas organizações.

Com o advento da lei Sarbanes-Oxley de 2002, a segurança das informações passou a ser a maior prioridade em todas as organizações de TI e em todas as empresas. Nenhuma

empresa pode correr o risco de interrupção do funcionamento de seus sistemas essenciais, seja qual for o tempo de inatividade. Nenhuma empresa pode correr o risco de que seus importantes dados financeiros ou valiosas informações sobre usuários caiam em mãos erradas. E nenhuma empresa pode se dar ao luxo de ignorar os requisitos que exigem relatórios financeiros precisos e confiáveis que possibilitem a análise.De fato, a não-conformidade com os regulamentos da Sarbanes-Oxley é um problema muito grave. A gerência sênior — inclusive o CEO — é considerada responsável por estabelecer os controles para inibir e deter a má administração financeira. Nos Estados Unidos não atender aos requisitos pode resultar em detenção por um período de até 20 anos, multas severas de até US$ 5 milhões ou ambos. As ameaças aos dados financeiros assumem várias formas —,e depender de apenas um ponto de proteção contra tais ameaças não é um método inteligente.—A segurança eficiente das informações requer uma abordagem que envolva várias camadas. Portanto, os fatores físicos, lógicos e operacionais de segurança são todos requisitos essenciais para garantir a conformidade com os regulamentos da lei Sarbanes-Oxley.

Lei americana, assinada em 30 de julho de 2002, pelo senador Paul Sarbanes (Democrata de Maryland) e pelo deputado Michael Oxley (Republicano de Ohio).

Motivada por escândalos finânceiros coorporativos, dentre eles o da Enron e que acabou por afetar drasticamente a empresa de auditoria Arthur Andersen, a Lei foi redigida com o objetivo de evitar o esvaziamento dos investimentos financeiros, e fuga dos investidores, causada pela aparente insegurança a respeito da governança adequada das empresas.

A lei Sarbanes-Oxley, como foi chamada, foi apelidada carinhosamente de Sarbox ou ainda de SOX. Seu conjunto busca garantir a criação de mecanismos de auditoria e segurança confiáveis nas empresas, incluindo ainda regras para a criação de comitês e comissões encarregadas de supervisionar suas atividades e operações de modo a mitigar riscos aos negócios, evitar a ocorrência de fraudes, ou ter meios de identificar quando elas ocorrem, garantindo a transparencia na gestão das empresas.

Atualmente grandes empresas com operações financeiras no exterior seguem a lei Sarbanes-Oxley.

Requerimentos da lei.

1. Controlar a criação, edição e versionamento dos documentos em um ambiente de acordo com os padrões ISO, para controle de todos os documentos relativos à seção 404;

2. Cadastrar os riscos associados aos processos de negócios e armazenar os desenhos de processo;

3. Utilizar ferramentas como Word e Excel para criação e alteração dos documentos da seção 404;

4. Publicar em múltipos websites os conteúdos da seção 404;

5. Gerenciar todos os documentos controlando seus períodos de retenção e distribuição;

6. Digitalizar e armazenar todos os documentos que estejam em papel, ligados à seção 404.

Seção 404.

A seção 404 determina uma avaliação anual dos controles e procedimentos internos para emissão de relatórios financeiros. Além disso, o auditor independente da companhia deve emitir um relatório distinto que ateste a asserção da administração sobre a eficácia dos controles internos e dos procedimentos executados para a emissão dos relatórios financeiros.

----------------------------------------------------------

Além de oferecer gerenciamento remoto e seguro de data centers, as soluções de comutação KVM também devem se integrar com a infra-estrutura de segurança existente. Os sistemas de comutação KVM sobre IP com recurso de virtual media capacitam de maneira ímpar os gerentes de segurança a controlarem o acesso físico a recursos de data center essenciais - assim como aos sistemas de alimentação, controles de variáveis de ambiente, dispositivos de segurança, servidores de filiais e outros ativos de TI distribuídos. A comutação KVM assegura que apenas o pessoal autorizado possa realizar operações essenciais de gerenciamento em servidores ou dispositivos de rede. A plataforma KVM escolhida para ser implementada em qualquer empresa deve ser extremamente segura, oferecendo proteção adequada contra ameaças de exploração originadas fora da empresa. A plataforma também deve ter controles eficientes que impeçam o acesso não-autorizado por parte de usuários internos, além de proteger sistemas essenciais contra perigos causados por falha humana. A plataforma KVM Avocent equipada com virtual media é especialmente adequada para o atendimento aos

requisitos de políticas de divulgação de informações financeiras e contábeis da Sarbanes-Oxley. Os sistemas de comutação KVM sobre IP da série DS fornecem recursos de segurança e benefícios comprovados em campo que garantem que as funções KVM não sejam utilizadas de modo impróprio ou inadvertido, comprometendo os ativos essenciais da empresa. Esses benefícios incluem autenticação com base em padrões, múltiplos todos de criptografia para sessões remotas, macros de saída, reinicialização remota com virtual media e recursos completos de geração de relatórios de evento requeridos pelos gerentes de segurança para a execução apropriada de auditorias do ambiente de TI ponta a ponta. Além de fornecer o recurso de reinicialização remota, a virtual media permite aos administradores efetuar de forma remota transferências de arquivos, reparos de aplicativos e OS e testes de diagnóstico a partir de um CD - aumentando a segurança física dos data centers.

Ao considerar os benefícios oferecidos por um sistema KVM sobre IP, uma empresa precisa levar em conta a arquitetura de segurança KVM para garantir a integridade de seus recursos de TI essenciais. A Avocent é a única provedora KVM que oferece a arquitetura de failover “hub and spoke” e fornece tecnologia de alta eficiência para garantir a segurança e, ao mesmo tempo, gerar ROI significativo, como resultado dos ganhos de desempenho e produtividade. Essa combinação única de segurança otimizada e acesso e controle aprimorados para TI faz dos sistemas de comutação de KVM sobre IP Avocent as soluções ideais para atender aos requisitos da Sarbanes-Oxley.

A função essencial da comutação de KVM de múltiplas camadas na segurança corporativa

As áreas de TI enfrentam um número cada vez maior de ameaças à segurança de seus dados financeiros essenciais. Essas ameaças continuam a evoluir em virulência e sofisticação, e o risco aos negócios por elas representado é maior do que nunca, pois a produtividade, a receita e o relacionamento com os clientes dependem cada vez mais da integridade e da disponibilidade dos serviços de TI essenciais.

Felizmente, as defesas corporativas também estão evoluindo. As novas tecnologias e as melhores práticas auxiliam a TI a projetar serviços essenciais de forma mais eficiente. Ao implementar a combinação certa de tecnologias e práticas, as organizações de TI podem minimizar o risco de forma eficaz, sem sobrecarregar seus

recursos financeiros e humanos limitados.

Um componente de particular importância em qualquer estratégia de defesa corporativa é a implementação de um modelo de segurança “em camadas”. Em um modelo em camadas, ferramentas e técnicas de segurança são aplicadas em diferentes níveis da arquitetura corporativa. Enquanto sua estrutura específica pode variar, em geral, esses modelos segmentam a arquitetura corporativa em alguma combinação de níveis de perímetro, rede, host e dados e/ou aplicativos. As defesas de perímetro, por exemplo, tipicamente incluem firewalls e gateways de e-mail protegidos por antivírus. As defesas de rede podem incluir sistemas de detecção de intrusão e controles de

acesso/autenticação com base na rede. As defesas de camada de dados podem incluir a criptografia e outro conjunto de controles de acesso/autenticação.

Existem vários motivos pelos quais um modelo de segurança em camadas é crucial para a conformidade com a Sarbanes-Oxley. Primeiramente, o modelo não permite que ativos financeiros essenciais sejam colocados em risco em decorrência da falha de uma medida de segurança. O segundo motivo é que o modelo estabelece uma proteção extra contra destruição, perda, alteração não-autorizada ou outros tipos de utilização indevida — por parte de fontes internas ou externas. Finalmente, o recurso muitas vezes promove a sinergia entre as camadas que podem impedir de modo eficiente ameaças de exploração que, de outra forma, podem ser bem-sucedidas. Nesse caso, uma ferramenta de controle de acesso de nível de aplicação inclui na lista negra o endereço IP de uma pessoa que realiza muitas tentativas para determinar uma senha e envia o endereço IP proibido para um sistema de defesa de nível de rede para frustrar outras tentativas em outros sistemas.

Os modelos em camadas também podem segmentar medidas de segurança em componentes físicos, lógicos e operacionais. Como mencionado, as múltiplas camadas criam a redundância e a sinergia que auxiliam a proteger de forma mais eficiente a empresa contra ameaças maliciosas ou acidentais originadas interna ou externamente.

A tecnologia KVM é um componente essencial para qualquer estratégia de segurança em camadas. Na camada lógica/de rede, o sistema KVM atua como um “firewall” interno para impedir que usuários não-autorizados que tenham rompido as defesas de perímetro acessem os recursos de data center. Ao mesmo tempo, o KVM representa segurança

na camada de host, tanto do ponto de vista físico quanto do lógico. Fisicamente, a tecnologia permite que recursos de host sejam colocados em um ambiente seguro de modo que sua utilização possa ser restrita aos usuários autorizados por meio dos recursos de acesso remoto do sistema KVM. Da perspectiva lógica, os recursos de host são protegidos pelo sistema quando este fornece os meios para possibilitar o acesso por parte dos usuários a sistemas específicos para tarefas específicas.

O controle do acesso físico a servidores essenciais é de especial importância no caso dos requisitos da lei Sarbanes-Oxley. Por exemplo, um data center corporativo pode ter os seus servidores de banco de dados no mesmo local físico de seus servidores de e-mail. Permitir a presença de administradores de servidor de e-mail no mesmo espaço ocupado por servidores de banco de dados sem supervisão pode ser considerado uma grave falha de segurança. De modo claro, isso ameaça a integridade da área de armazenamento de dados. Por outro lado, a comutação de KVM sobre IP permite aos administradores de servidor de e-mail acessar recursos no nível do console quando necessário, sem infringir as políticas. Combinada com as melhores práticas associadas - tais como garantir que os direitos de técnicos que deixam a empresa sejam revogados de forma oportuna - a comutação KVM representa um modo altamente eficiente e

único de garantir que recursos de computação essenciais não sejam ameaçados por acesso não-autorizado. Assim, ele é ideal para complementar os outros componentes clássicos do modelo de segurança por camadas, tais como firewalls e senhas de nível de administrador. Aplicação da segurança de padrão industrial para garantir a conformidade. Obviamente, para fornecer tais recursos de segurança valiosos, um sistema KVM sobre IP deve oferecer alta segurança. Nem todos os sistemas de comutação com base em IP são projetados da mesma forma. Um importante diferenciador é o modelo de segurança em camadas. A escolha de um sistema KVM inadequado que permita o acesso com base na aplicação pode causar a quebra de segurança. Os dados podem ser danificados ou roubados. Serviços essenciais aos negócios podem ser prejudicados. Teoricamente, um intruso pode pegar carona em um sistema KVM para continuar a “bisbilhotar” atividades de TI suscetíveis, durante um período prolongado.

Portanto, um sistema de segurança eficiente é uma consideração básica nos processos de avaliação, implementação e gestão da tecnologia de KVM sobre IP.

Assim como a segurança corporativa em seu todo, a segurança com base em KVM requer uma abordagem multifacetada. A seguir, apresentamos as facetas-chave a serem consideradas na avaliação dos modelos de segurança do sistema de KVM sobre IP.

Autenticação - A Sarbanes-Oxley requer que as empresas tenham controles que impeçam fraudes, utilização indevida e/ou perda de dados financeiros. Os recursos de autenticação do sist ema KVM podem ajudar a restringir o acesso a usuários autorizados. De forma ideal, um método de autenticação aceito no setor (o Active

Directory, o Lightweight Directory Access Protocol (LDAP) ou o NT, por exemplo) deve ser empregado em conjunto com o controle de acesso do sistema KVM para garantir que o usuário específico tenha direito de acesso a cada dispositivo específico. É necessário atribuir direitos de nível de dispositivo com base no nome de um usuário de modo que os administradores tenham acesso a mais dispositivos que um técnico novato. Segurança extra pode ser obtida por meio da troca de chaves entre a aplicação KVM e o software de acesso do cliente. A segurança com base nas melhores práticas também requer que um limite de tempo seja aplicado a essa troca.

Para tornar a administração mais eficaz, um recurso centralizado deve ser utilizado para gerenciar os direitos de acesso em todos os locais da empresa. Isso reduz a carga de trabalho relacionada com a segurança e garante que políticas de segurança comuns sejam implementadas para todos os dispositivos. Muitas organizações desejarão

aproveitar sua infra-estrutura de LDAP existente de modo que a administração da segurança KVM seja totalmente integrada com todos os processos de segurança corporativa.

Criptografia - A criptografia dos dados também é essencial para a conformidade com a Sarbanes-Oxley, pois ela protege os dados financeiros durante a transmissão. A criptografia de transmissões de dados ajuda a eliminar a possibilidade de comprometimento de sistemas essenciais pela interceptação de sessões legítimas de KVM. O nível de criptografia que pode ser empregado depende da capacidade do OS, dispositivo e/ou navegador envolvidos. As melhores práticas de segurança KVM devem incluir a criptografia SSL de 128 bits e a criptografia 3DES - que criptografa, descriptografa e criptografa novamente os dados, utilizando três chaves separadas. Em uma situação ideal, o sistema KVM implementará de forma automática o nível mais alto de criptografia suportado pelo ambiente para otimizar a segurança.

Failover - A Sarbanes-Oxley requer que, além de combaterem ameaças à segurança internas e externas, as organizações protejam recursos de sistema e dados valiosos contra eventos catastróficos. Sistemas KVM seguros podem ajudar a impedir que processos essenciais aos negócios sejam interrompidos por cortes de energia, incêndios, condições atmosféricas severas ou outros tipos de desastre. Caso o funcionamento de um sistema KVM possa ser interrompido por um ponto de falha, a empresa pode ser exposta a um risco inaceitável. Para eliminar esse risco, o sistema KVM deve oferecer recursos de autenticação redundantes (espelhados) com failover totalmente automático. Quando um servidor primário ficar off-line por qualquer razão, o servidor secundário deve suportar totalmente o acesso KVM a todos os recursos de destino com exatamente os mesmos conjuntos de direitos e privilégios.

Auditoria - A Sarbanes-Oxley foi elaborada para tratar da geração de relatórios financeiros e, portanto, sistemas de auditoria também são essenciais para manter a segurança KVM. Esses registros devem fornecer relatórios nativos adequados e/ou possibilitar sua exportação para aplicativos conhecidos de geração de relatórios, de

modo que anomalias e tendências possam ser detectadas de forma rápida. particularmente, os gerentes de segurança devem monitorar continuamente eventos, tais como falhas de autenticação e tentativas de ganhar acesso além das permissões autorizadas. Auditorias completas também devem ser realizadas regularmente em

conjunto com outras melhores práticas de segurança.

Suporte a Virtual Media - Virtual media é definido como a mídia simulada que tem a mesma função de um dispositivo de armazenamento em massa, sem estar fisicamente conectada. Isso representa recursos remotos adicionais. Esse suporte deve atender aos requisitos de todas as plataformas de servidor e ser independente de marcas. O Virtual media dá ao administrador mais uma razão para não entrar no data center.

As Vantagens oferecidas pela Avocent As soluções KVM sobre IP Avocent oferecem uma arquitetura de segurança comprovada em campo e utilizada por milhares de clientes em ambientes de TI complexos em todo o mundo. A Avocent continua a aprimorar seus

sistemas de segurança em resposta à evolução das ameaças e muda os métodos de gestão de segurança corporativa.

As soluções KVM sobre IPAvocent Série DS, incluindo o software de gerenciamento DSView® 3, oferecem várias vantagens essenciais para as empresas de TI que procuram assegurar a integridade absoluta de recursos essenciais computacionais ao ganhar os benefícios de segurança e produtividade oferecidas pela tecnologia KVM.

Recurso de failover confiável - A Avocent introduziu o modelo “hub and spoke” de gerenciamento de dispositivos de data center para TI. O recurso “hub and spoke” estabelece um sistema de failover robusto. Os servidores DSView são sincronizados em tempo real. Caso um servidor “hub” apresente um problema ou seja desativado para manutenção de rotina, um servidor “spoke” passa a ser o dispositivo primário, sem perder os dados ou as transações. Um cliente pode se preparar para a recuperação de desastres ou qualquer paralisação com até 15 spokes remotos separados. Todos os componentes são mantidos sincronizados, garantindo a integridade de todo o sistema.

Credenciais seguras e autenticação – Na operação do software DSView 3, os usuários só têm conhecimento dos recursos aos quais podem ter acesso. Quando um usuário clica em um recurso para estabelecer uma sessão KVM, o servidor DSView primeiramente autentica o usuário. O servidor DSView recupera as informações necessárias para estabelecer a sessão KVM a partir do recurso de destino e transmite as informações ao cliente

DSView. Somente então o cliente DSView pode se conectar ao recurso por meio do switch KVM. Esse modelo de “conexão moderada” é amplamente aceito para garantir a segurança das comunicações (por exemplo, com o H.232 para VoIP). Também é importante notar que a conexão moderada simplesmente estabelece a comunicação entre o cliente DSView e o recurso de destino. O usuário ainda precisa utilizar credenciais seguras para

se conectar ao recurso de modo efetivo. Desse modo, além de possibilitar a segurança em camadas, as soluções da Série DS Avocent empregam um modelo de segurança em camadas.

Processo seguro de comunicação – O cliente DSView se comunica com o servidor DSView utilizando um navegador Web padrão. O protocolo de comunicação utilizado entre o navegador do cliente e o servidor DSView é do tipo HTTPS. A porta TCP utilizada pode ser configurada no servidor DSView e deve ser especificada no navegador URL. Os documentos HTML são transmitidos através desse link HTTPS. Na primeira conexão, o cliente DSView deve efetuar a autenticação com o servidor DSView, utilizando um login ou certificado de cliente. Se o servidor DSView estiver configurado para autenticação externa, a solicitação de login será redirecionada ao servidor de autenticação externo (LDAP). O protocolo utilizado depende do tipo do Servidor de Autenticação Externo.

A segurança da autenticação por meio da utilização do software DSView 3 é aumentada graças aos seguintes recursos:

• A utilização de timestamps de mensagem para terminar de forma automática sessões que não sejam estabelecidas de modo oportuno

• Criptografia DES, 3DES ou SSL de 128 bits de mensagens de estabelecimento de sessão

• Utilização de SSL com base em certificado X.509 para todas as comunicações entre o cliente DSView, o servidor DSView e os demais produtos Avocent

A segurança e a facilidade de administração são aumentadas por meio da utilização do Single Sign-On (SSO), que permite que usuários e permissões sejam adicionados, modificados e excluídos de modo comum em vários dispositivos. Isso elimina falhas de segurança potenciais e o trabalho administrativo adicional gerado quando vários

bancos de dados de usuário redundantes devem ser gerenciados separadamente.

Os clientes também podem utilizar suas implementações de LDAP para suportar o gerenciamento de permissões de KVM. Isso pode aprimorar ainda mais a administração de segurança e habilitar direitos de acesso KVM para que sejam gerenciados de modo comum com outros sistemas corporativos. Esse ambiente de autenticação garante que apenas

usuários autorizados tenham acesso aos recursos habilitados para o KVM e que esses usuários acessem apenas dispositivos para os quais tenham recebido permissões específicas. Isso permite aos gerentes de segurança aplicar políticas de segurança com o mínimo de intervenção manual.

Criptografia eficiente – A solução KVM da Avocent aplica automaticamente o mais alto nível aplicável de criptografia – incluindo as tecnologias DES, 3DES e SSL de 128 bits – para todas as comunicações de sessões de autenticação e operacionais. Os administradores de segurança autorizados também podem definir níveis de

criptografia de modo manual. A criptografia de streaming de vídeo é configurável.

Também é importante notar que, caso sessões KVM remotas ocorram em VPNs, o tráfego entre o usuário e o recurso estará criptografado. Isso oferece outro nível de proteção para o tráfego KVM e pode influir nas decisões sobre a aplicação ou não de criptografia adicional do tráfego por meio do recurso de criptografia da plataforma Avocent.

Virtual Media - O virtual media permite aos administradores aumentar a eficiência operacional no gerenciamento de servidores remotos, mapeando a mídia removível ou o dispositivo de armazenamento em massa existente no local para um servidor remoto. Isso possibilita que o administrador efetue transferências de arquivos, reparos de

aplicativos e OS e testes de diagnóstico a partir de um CD. A solução Avocent com base no software DSView 3 permite ao administrador mapear uma unidade local para um servidor remoto. Utilizando a interface do equipamento Avocent, o administrador pode conectar um dispositivo USB 2.0 diretamente no equipamento no data center e aplicar um patch a todos os servidores conectados. O Virtual media acessado pelo software DSView 3 e pelo switch DSR centraliza a equipe de TI e fornece as ferramentas para aproveitar a expertise de TI em ambientes distribuídos. Esse recurso também ajuda no

controle do acesso físico aos data centers e às salas de servidores, além de aumentar a eficiência do trabalho diário, mantendo os administradores de TI em seus postos.

Operações ininterruptas - O sistema KVM da Avocent protege os clientes contra interrupções de serviço,

fornecendo recursos completos de failover, utilizando múltiplos servidores de autenticação espelhados. Cada local pode ser equipado com seu próprio servidor hub DSView, com locais remotos operando com servidores spoke. Os clientes DSView podem acessar qualquer número de servidores DSView em qualquer parte da empresa para utilizar recursos completos de failover – eliminando o problema de interrupção operacional e os riscos aos negócios associados a um ponto de falha único.

Recursos de auditoria - As soluções DS Avocent coletam todos os dados relevantes sobre sessões, usuários e operações no ambiente. Tais dados podem ser utilizados para gerar relatórios nativos para auditoria de segurança granular – ou exportados em formato CSV para utilização em aplicativos comumente usados, tais como o Microsoft Excel e o Crystal Reports. Os relatórios podem ser analisados para que seja determinado se há alguém utilizando uma identidade para obter acesso ao sistema KVM e outra identidade para fazer o login em servidores específicos. Isso seria uma prova clara de falha de segurança interna potencial. O principal recurso do software de gerenciamento DSView® 3 é sua arquitetura “hub and spoke” - um sistema de banco de

dados totalmente redundante e replicável. Os usuários efetuam a autenticação para um servidor “hub” de gerenciamento central (ou um dos 15 servidores “spoke” espelhados, caso o servidor primário não esteja disponível) de forma segura. Isso permite a atualização e o balanceamento da carga em tempo real em vários locais. O suporte para virtual media é incluído, permitindo processos remotos, rápidos e fáceis de carga de CDs, reparos de OS e/ou diagnóstico especializado. Além de oferecer a organizações de TI a arquitetura mais segura para a implementação do KVM, a solução Avocent fornece uma variedade de recursos que a tornam especialmente eficiente para o suporte à segurança corporativa de TI em camadas. Por exemplo, com o software DSView 3, as exibições do sistema KVM podem ser preenchidas de forma automática, recuperando dados requeridos de dispositivos remotos. O recurso suporta a implementação das salas de servidores de alta segurança, que controlam de modo estrito o acesso físico aos

servidores e eliminam a mão-de-obra e a possibilidade de erro que surge quando as exibições são preenchidas manualmente.

Outra vantagem oferecida pela Avocent é a variedade sem paralelos de sua linha de soluções de comutação,que inclui desde modelos de 1x16 (um usuário simultâneo e 16 portas de dispositivo) a modelos de 8x16 (oito usuários simultâneos e 16 portas de dispositivo). Com esse número de opções de modelos, as organizações de TI podem selecionar a solução mais adequada para cada aplicação. Por exemplo, uma organização pode optar por utilizar um modelo 1x16 para gerenciar um grande banco de servidores Web front-end redundantes, pois os problemas individuais com qualquer servidor rovavelmente não serão críticos, especialmente se um balanceador de carga for utilizado. Por outro lado, um modelo 8x16 pode ser mais adequado para um conjunto de servidores de banco de dados para um fim específico, pois vários administradores de sistemas podem ser solicitados para trabalhar em todas as máquinas simultaneamente.

Macros de saída - Um dos perigos envolvidos em uma ocorrência de falha de rede, bloqueio de máquina cliente ou desconexão por inatividade é a exposição a manipulações ou ataques externos. Seus servidores continuam basicamente “abertos”, conectados e altamente vulneráveis. A maioria dos fornecedores de KVM é incapaz de

oferecer uma solução. A Avocent é a exceção. Para aumentar ainda mais a segurança, o software DSView 3 da Avocent fornece macros de saída, que transmitem os toques de teclado necessários para desconectar cada usuário, quando uma sessão é terminada por qualquer motivo. Isso oferece proteção contra um usuário que acesse o servidor com a identidade de alguém que já esteja no mesmo servidor.

Dessa forma, a Avocent fornece uma solução KVM com níveis únicos de segurança e eficiência para aumentar a segurança corporativa e garantir a conformidade com a Sarbanes-Oxley.

Um plano de ação para aquisição do KVM

A Sarbanes-Oxley impõe um grande desafio às organizações. A lei é clara quanto ao que não é permitido e estabelece os padrões de conduta corporativa correta. Entretanto, ela não detalha como garantir a conformidade — as principais decisões e definições relativas a essa questão ficam a cargo de cada empresa. Nesses casos, as empresas recorrem aos departamentos de TI para obter ajuda no estabelecimento e na

manutenção da segurança dos dados financeiros essenciais. A tecnologia KVM é um recurso de grande valor para a proteção de dados corporativos. Portanto, os gerentes

de segurança de TI, em geral, são os principais incentivadores da tendência das empresas em adquirir um sistema de comutação KVM. Os três principais problemas enfrentados pelos gerentes ao tentarem adquirir a tecnologia KVM são o escopo, a justificativa do custo e a avaliação de concorrentes.

Escopo - Antes de poder calcular o custo exato de uma solução KVM – ou determinar qual é o fornecedor da solução mais adequada – é preciso determinar o escopo da implementação do KVM. Fatores que definem o escopo incluem o número de dispositivos gerenciados, o número de locais onde tais dispositivos estão situados, o número de membros da equipe com privilégio de acesso ao KVM e a diversidade desses privilégios.

Justificativa do custo - Em geral, a justificativa do custo da aquisição do KVM não tem como base apenas os benefícios de segurança. Em vez disso, os benefícios operacionais do KVM são os fatores primariamente utilizados na análise do ROI. Os benefícios operacionais incluem a menor mão-de-obra, menos deslocamento e tempo de atividade prolongado. Tais benefícios são sempre suficientes para justificar o custo de aquisição da tecnologia, o que significa que os benefícios de segurança adicionais

oferecidos pelo KVM são essencialmente um “plus”. Por exemplo, um dos bancos regionais mais respeitados dos Estados Unidos tem um ROI projetado de mais de US$768.000,00 em três anos com um investimento inicial de US$236.000,00 em uma solução KVM sobre IP da Avocent. O investimento resultaria em uma economia projetada de cerca de um milhão de dólares apenas em redução de deslocamento e mão-de-obra da equipe de TI. Essa combinação singular de benefícios de operação e segurança faz do sistema KVM um dos investimentos mais atrativos disponíveis atualmente no mercado de TI.

Avaliação de concorrentes - Após a decisão favorável à aquisição da tecnologia KVM sobre IP ter sido tomada, a próxima escolha a ser feita é relativa ao fornecedor de KVM sobre IP que oferece a melhor solução. As principais considerações a serem feitas em qualquer avaliação de soluções de KVM concorrentes são, em geral, os recursos operacionais, a facilidade de implementação, a facilidade de utilização, e escalabilidade e o valor total. Entretanto, como descrito neste artigo, as questões de segurança também são importantes na seleção de uma plataforma KVM corporativa. Em particular, os responsáveis pelas tomadas de decisão devem avaliar e comparar com atenção as seguintes características relacionadas com a segurança apresentadas por soluções de KVM sobre IP concorrentes:

• Recursos de failover

• Eficiência de sistemas de autenticação e criptografia

• Facilidade e granularidade de administração de privilégios de KVM

• Capacidade para administração de políticas de segurança para KVM de modo comum aos outros sistemas de gerenciamento de TI

• Recursos de virtual media

• Recursos de auditoria

• Macros de saída

Também é importante escolher um fornecedor de KVM com um histórico comprovado de inovações técnicas. A evolução das soluções de KVM sobre IP deve acompanhar as mudanças no cenário global da TI. Considerando o fato de que tais sistemas têm um papel cada vez mais importante nas operações e na segurança de TI, concluímos que a capacidade das soluções de KVM sobre IP em atender aos diferentes requisitos deve ser vista como uma questão primária.

fonte:http://www.gerenciamentoremoto.com.br

Comentários