Recursos - TCU

|

| O(A) Senhor(a) HUMBERTO BRUNO PONTES SILVA, solicitou revisão do resultado provisório nas provas discursivas, conforme especificação(ões) a seguir. |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

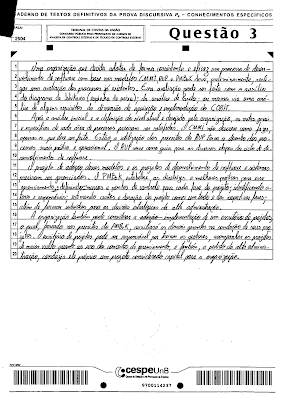

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação Prova: Prova Discursiva P4 - Analista Controle Externo — área: Controle Externo — especialida: Controle Externo — orientação: Auditoria Tecnologia da Informação - Questão 3 |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

| Cargo: Analista de Controle Externo — área: Controle Externo — especialidade: Controle Externo — orientação: Auditoria de Tecnologia da Informação |

Comentários